Doctor Web的网络安全研究专家们在Linux路由器上发现了一些危险的新型木马病毒,并对这些木马进行了分析和检测。其中的一个木马名为Linux.PNScan.1,它可以感染ARM,MIPS以及PowerPC架构的设备。这个木马以及带有这个木马的应用程序可以入侵网络设备,网络犯罪分子可以用它来攻击PHPMyAdmin的管理员控制面板,这个面板是管理人员用来管理关系数据库的。攻击者还可以使用这个木马来对身份验证证书进行暴力破解,从而通过SSH协议以未经授权的身份获取存储在各种设备以及服务器中的数据。

这种木马病毒的传播方式则让它显得更加的独特,Doctor Web的安全分析专家推测,病毒的制造者会将原始的Linux.PNScan.1安装在一个被入侵的路由器上。他们会利用ShellShock漏洞来运行一个相应的设置脚本,然后,恶意软件就加载完成了,这个属于Linux.BackDoor.Tsunami家族的木马也就成功地安装在了这个设备上,然后它便会通过Linux.PNScan.1进行传播和扩散。这个恶意程序只有一个目标,就是通过暴力破解来获取路由器的访问密码。如果入侵成功,这个木马会在路由器中加载一个恶意脚本,这个脚本会根据路由器的系统架构(ARM,MIPS,或者PowerPC)来下载相应的后门程序。如果网络犯罪分子成功地通过利用Shellshock漏洞来入侵了一台x86架构的Intel计算机,那么这个脚本还会下载一个相对应的后门程序。

Linux.PNScan.1一旦运行,它就会开始接收操作参数,并根据这些数据来决定攻击的类型以及需要扫描的IP地址范围。在攻击的过程中,该木马会利用远程代码执行漏洞来运行一个相对应的SH脚本。也就是说,该木马会对Linksys路由器进行攻击,路由器中的恶意程序还会利用HNAP(家庭网络管理协议)中的漏洞以及CVE-2013-2678漏洞。恶意软件还会使用一个特殊字典,并对登录系统时所使用的用户名和密码组合进行破解。除此之外,Linux.PNScan.1还可以用同样的方法来利用ShellShock漏洞(CVE-2014-6271)以及Fritz!Box路由器系统中的远程命令漏洞。

经过Dr.Web的安全研究人员鉴定,Linux.PNScan.1用于感染设备而加载的恶意应用程序的类型属于Linux.BackDoor.Tsunami.133和Linux.BackDoor.Tsunami.144。当这些恶意程序渗透进了被入侵的路由器之后,它们会将自己添加进设备的自动运行列表并在注册表种进行注册。完成之后,它们就可以通过IRC来控制列表中的服务器地址,以及与服务器建立连接。这些后门程序的功能非常的多,它们可以发动各种分布式拒绝服务(DDoS)攻击(包括ACK Flood攻击,SYN Flood攻击,以及UDP Flood攻击),还可以执行入侵者所发送的相关命令。比如说,通过执行攻击者所发出的命令,恶意程序会下载Tool.Linux.BrutePma.1。攻击者可以使用这个恶意工具来攻击PHPMyAdmin(用于管理关系数据库)的管理控制面板。恶意软件启动之后,这个脚本会接收需要扫描的IP地址范围以及两个导入的文件,其中一个文件是带有登录名和密码组合的字典文件,另一个文件则带有PMA管理控制面板的路径信息。

还有一个名为Linux.BackDoor.Tsunami.150的木马,它可以根据网络犯罪分子所提供的命令来发动分布式拒绝服务(DDoS)攻击,当然了,它也可以执行其他的恶意行为。这个后门程序可以利用SSH协议来对远程节点的访问密码进行暴力破解。如果攻击成功了,Linux.BackDoor.Tsunami.150会根据攻击的类型来执行相应的脚本,并根据情况来下载Linux.BackDoor.Tsunami.133或者Linux.BackDoor.Tsunami.144,它还可以执行相应的脚本来收集设备操作系统的相关信息。实际上,Linux.BackDoor.Tsunami家族的后门程序可以帮助攻击者,在任何一个被入侵的设备上加载任意一种木马病毒。

除此之外,Doctor Web的安全研究人员还检测到了Linux.PNScan.1的一个变种木马,这个木马被Dr.Web以Linux.PNScan.1添加进了公司的病毒数据库中。不同于它的前身,这种木马不会尝试利用路由系统中的漏洞,而是使用标准密码来对远程设备进行非法访问。这种木马会生成一个IP地址列表,然后通过SSH协议,并使用下列键值对组合来与这些目标IP地址进行连接:root:root;admin:admin;或者ubnt:ubnt。如果连接建立成功,该木马会在目标设备的”/tmp/.xs”文件夹中植入并运行一系列的文件(根据路由器的型号,木马会根据路由器的系统架构(ARM,MIPS,MIPSEL以及x86)来选择相应的文件集合)。Linux.PNSCAN.2会周期性地扫描列表中的设备,以确保这些设备仍然处于被感染的状态。如果某一设备中的病毒被清除了,该木马会在次对这个设备进行感染。

Doctor Web的安全分析专家在网络犯罪分子所使用的服务器上,检测到了很多其他的恶意程序,其中有一个名为Trojan.Mbot的木马引起了研究人员的注意。这个木马专门以WordPress网站,Joomal平台,以及类似于osCommerce等网上商铺管理系统的网站为攻击目标。另一个由研究人员检测到的木马病毒名为Perl.Ircbot.13。这个木马的功能是寻找存在于WordPress网站,Joomla,e107以及WHMCS平台中的漏洞,该木马还可以在使用了在线商店管理系统的网站中查找漏洞,例如Zen Cart和osCommerce等著名网站。受到攻击的网站将作为一个代理服务器,网络犯罪分子可以使用这些网站来传播木马和恶意软件。Doctor Web的安全研究专家还检测到了一个名为Tool.Linux.BruteSmtp.1的恶意程序,这个恶意软件可以暴力破解SMTP服务器。除此之外,Doctor Web的安全分析人员还检测到了一个能够大规模发送垃圾邮件的应用程序。这个应用程序名为Perl.Spambot.2,这个应用程序能够通过发送合法的VISA邮件信息,来传播网络钓鱼信息。

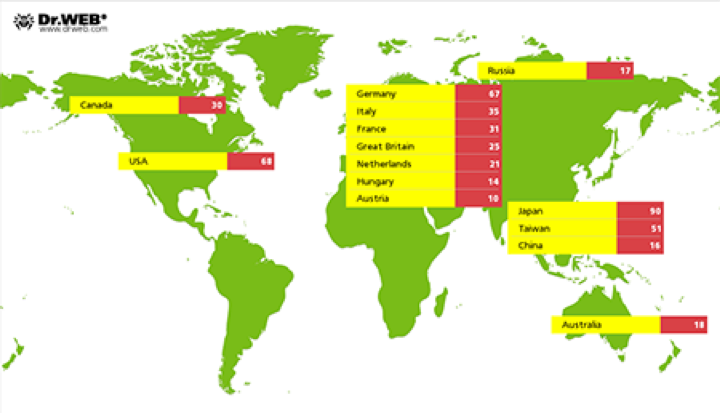

据了解,目前已经有1439种设备感染了上述的恶意程序;我们还确定了其中受感染设备的地理位置分布情况,绝大多数的设备感染发生在日本,还有大量的攻击发生在德国,美国以及台湾等地区。攻击事件分布区域的详细信息可以在下面这张图片中看到:

这些恶意程序的签名信息已经被添加进了Dr.Web公司的Linux病毒数据库之中了。